SIEM là gì?

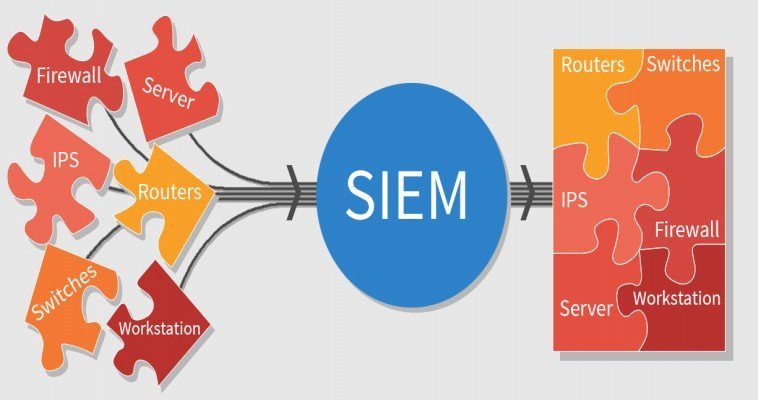

SIEM được viết tắt từ cụm từ Security Information and Event Management. Đây là nơi tập trung event và log trong toàn thể hệ thống của doanh nghiệp, thay vì phải manual từng thiết bị một, từng thiết bị một, thì SIEM sẽ giúp chúng ta tập hợp chúng lại.

SIEM là một giải pháp cung cấp lại 1 cái nhìn toàn diện về cái gì đang diễn ra bên trong hệ thống của bạn một cách real-time và từ đó giúp IT Team chủ động hơn trong việc chống lại các mối đe dọa tiềm tàng trong hệ thống.

Bạn Đang Xem: Tổng Quan Về Giải Pháp Quản Lý Log Tập Trung SIEM

Vai trò của giải pháp SIEM?

SIEM giúp bạn thu thập thống kê thông tin liên quan về security một cách tập trung từ đó bạn có thể phân tích các event liên quan từ đó đưa ra các cảnh báo, phát hiện điểm yếu, lỗ hổng bảo mật. Có thể nói SIEM đóng vai trò như 1 cuốn từ điển đồ sộ ghi nhận lại hết tất cả các sự kiện đã và đang diễn ra trong hệ thống mạng của bạn.

SIEM đóng vai trò như một trợ lý đắc lực giúp bạn có thể tra cứu thông tin bất kỳ lúc nào bạn cần. Thậm chí SIEM còn chủ động đưa cho bạn các các cảnh báo kịp thời, một cái nhìn toàn diện về bức tranh an toàn thông tin của doanh nghiệp trong 1 thời điểm đã diễn ra và thậm chí dựa trên các thông tin từ SIEM thu thập được bạn có thể đưa ra các dự báo về các hiểm họa về an ninh thông tin, tình trạng sức khỏe của hệ thống, từ đó giúp người IT có thể có các nhận định phù hợp để giúp tránh được các tổn thất lớn từ các mầm họa trong việc.

Tại sao phải cần có giải pháp SIEM và khi nào cần triển khai SIEM?

Để có thể đánh giá khái quát về bức tranh an toàn, an ninh thông tin của một cơ quan, tổ chức, thì việc thu thập, phân tích và lưu trữ các sự kiện an toàn thông tin (ATTT) từ các thiết bị, dịch vụ và ứng dụng như: Router, Switch, Firewall, IDS/IPS, Mail Security, Web Security, Anti-Virus, ứng dụng Mail, Web, cơ sở dữ liệu, hệ điều hành… là hết sức cần thiết. Tuy nhiên, số lượng sự kiện ATTT được tạo ra bởi các thiết bị an ninh và toàn bộ hệ thống là rất lớn, với các kiểu định dạng khác nhau và giá trị thông tin mang lại cũng khác nhau. Các thiết bị khác nhau có thể tạo ra báo cáo ở các góc độ khác nhau về cùng một biến cố ATTT.

Bên cạnh đó, yếu tố con người và môi trường làm việc có thể dẫn đến việc một số thông tin cảnh báo quan trọng bị bỏ qua, các sự cố ATTT mạng không được xử lý kịp thời… gây ra thiệt hại lớn cho cơ quan, tổ chức. Bởi vậy, cần có một hệ thống cho phép cơ quan, tổ chức theo dõi và giám sát được các mối đe dọa mà họ đang đối mặt, từ đó đưa ra các phương án để đối phó, ngăn chặn các mối đe dọa này, đó chính là hệ thống Giám sát an ninh mạng (GSANM). Hệ thống GSANM quản lý và phân tích các sự kiện ATTT, thực hiện thu thập, chuẩn hóa, lưu trữ và phân tích tương quan toàn bộ các sự kiện ATTT được sinh ra từ các thành phần trong hạ tầng công nghệ thông tin của cơ quan, tổ chức. Hệ thống GSANM có thể thực hiện được các nhiệm vụ sau:

- Phát hiện kịp thời các tấn công mạng xuất phát từ Internet cũng như các tấn công xuất phát trong nội bộ.

- Phát hiện kịp thời các điểm yếu, lỗ hổng bảo mật của các thiết bị, ứng dụng và dịch vụ trong hệ thống.

- Phát hiện kịp thời sự lây nhiễm mã độc trong hệ thống mạng, các máy tính bị nhiễm mã độc, các máy tính bị tình nghi là thành viên của mạng máy tính ma (botnet).

- Giám sát việc tuân thủ chính sách an ninh trong hệ thống.

- Cung cấp bằng chứng số phục vụ công tác điều tra sau sự cố.

Có nhiều đơn vị, công ty khi được hỏi tại sao lại triển khai giải pháp SIEM họ chỉ trả lời đơn giản: “Để đối phó với các luật liên quan đến an ninh mạng, hay các security compliance mà nhà nước ban hành”.

Tuy nhiên có nhiều đơn vị, chính chủ doanh nghiệp hơn ai hết họ nhận biết rằng SIEM đóng vai trò cực kỳ quan trọng trong việc góp phần bảo vệ an ninh thông tin cho doanh nghiệp. Mà trong kỷ nguyên 4.0 thì việc an ninh thông tin dường như là yếu tố quyết định sự sống còn của doanh nghiệp.

Có SIEM bạn sẽ có một giải pháp toàn diện

Xem Thêm : Bảo vệ cho hệ điều hành Linux

Giả sử bạn đã trang bị IPS/ IDS /AV, nhưng bạn phải nhớ rằng bản thân các thiết bị này cũng phải cập nhật Sigset/signature trong một thời gian nhất định mới đưa ra các action cần thiết trong việc protect hệ thống của bạn nếu trong hệ thsong bạn có IoC(Indicator of compromise) hoặc zero day attack.

Trong quá trình chưa cập nhật kip để phát hiện các IoC hoặc zero day attack thi việc truy xuất thông tin các even log đã lưu trữ từ SIEM là việc rất hữu ích để giúp bạn có thể trace các security attack đã diễn ra ở thời gian nào, trên thiết bị nào, user nào, ảnh hưởng tới toàn cục ra sao. Vì bản thân SIEM nhận tất cả log, flow từ các nơi để phân tích thống kê.

Thông qua SIEM bạn có thể phát hiện được các attack liên quan tới hành vi, đây là việc mà không phải IDS nào cũng có thể làm tròn trách nhiệm được.

Với sự phát triển của công nghệ thông tin đặc biệt là nhu cầu lưu trữ và truy xuất dữ liệu thì việc có 1 hệ thống SIEM để truy vấn lại thông tin của hệ thống ở 1 thời điểm là điều hầu như bắt buộc với một proffessional enterprise nào. Chưa kể một rất nhiều quốc gia và châu lục hiện tại đã có chính sách ban hành về an ninh thông tin. Và việc phải có hệ thống SIEM lúc nầy không đơn thuần là việc doanh nghiệp bạn muốn hay không mà đó là việc mà bắt buộc phải làm.

So sánh giữa 2 hệ thống đó là 1 bên có SIEM và 1 bên không có SIEM bạn sẽ thấy sự tương quan khá lớn:

| Hệ Thống Có Giải Pháp SIEM | Hệ Thống Không Có Giải Pháp SIEM |

| – Quản lý event log một cách tập trung và việc truy xuất đến log ở 1 thời điểm nhất định rát dễ dàng | – Việc lưu trữ log bạn phải thực hiện trên local, và việc truy xuất logo bạn phải truy xuất đến từng thiết bị một cách thủ công. |

| – Dựa trên các event log bạn có thể đưa ra các phân tích cho toàn hệ thống một cách tự động hóa một cách dễ dàng. | – Việc bạn phân tích log cho toàn thể hệ thống để đưa ra 1 đánh giá tổng thể là một việc làm khá khó, thậm chí sẽ tốn của bạn rất nhiều thời gian. |

| – Tiết kiệm về chi phí phần cứng phục vụ cho việc lưu trữ log trong 1 thời gian dài: bạn cứ tưởng tượng 1 server xxx bạn đầu tư HDD cho việc lưu trữ log trong 10 năm thì liệu việc nầy có khả thi hay chăng, chưa kể nếu doanh nghiệp bạn có 100 server như vậy bạn phải đầu tư trang bị HDD lưu trữ log cho 100 server, việc đưa log tập trung lại ở 1 mối không chỉ tiết kiệm hơn về chi phí đầu tư mà còn cải thiện performance cho thiết bị vì không phải ghi log lên HDD của server đang vận hành. | – Việc lưu trữ log trên từng thiết bị một cách dài hạn đòi hỏi bạn phải trang bị HDD với dung lượng lớn cho từng thiết bị, đó là chưa kể các thiết bị firewall, network device thì internal storage của các thiết bị nầy cực kỳ nhỏ nên thậm chí việc lưu trữ log trên local từng thiết bị nầy hầu như là việc cực kỳ khó khăn và tốn kém. Việc lưu trữ log xuống HDD local đối với nhiều thiết bị vận hành phức tạp thì việc nầy có thể dẫn đến việc ảnh hưởng tới performance của thiết bị đang vận hành khá nhiều. |

Các khó khăn gặp phải khi triển khai và vận hành SIEM?

Để có được giải pháp SIEM phù hợp đã là vấn đề rất nan giải rồi. Có 5 khó khăn mà doanh nghiệp hay gặp phải:

Thiếu security analysts được đào tạo chuyên sâu:

Doanh nghiệp đã sở hữu một giải pháp SIEM xịn chưa chắc sẽ khai thác hết điểm mạnh của nó. Một hệ thống SIEM để hoạt động trơn tru nó cần có những con người xịn tương ứng. Nên việc tìm được chuyên gia vận hành SIEM có am hiểu sâu về Cyber Security là vấn đề rất nan giải với rất nhiều doanh nghiệp. Thậm chí có nhiều doanh nghiệp đầu từ SIEM đơn giản là chỉ để đối phó.

Không được training đầy đủ để vận hành hệ thống SIEM

Đây là vấn đề doanh nghiệp thường gặp phải khi triển khai giải pháp SIEM. Việc không được training đầy đủ sẽ dẫn đến doanh nghiệp không khác thác hết sức mạnh mà giải pháp.

Security Team không đủ nhân lực để cover 24/7

– Vấn đề thứ 3: Security Team không đủ nhân lực để cover 24/7. Hacker thường tấn công vào những thời điểm mà đội ngũ security không túc trực. Vì vậy để hệ thống vận hành một cách an toàn việc có một đội ngủ túc trực 24/7.

Những cảnh báo được thiết lập chưa hợp lý

Xem Thêm : Giới thiệu về tam giác bảo mật CIA

– Những cảnh báo mà bạn thiết lập chưa hợp lý hoặc quá nhiều đến nỗi bạn bị lụt thông tin. Và điều đó làm cho thật sự bị rối trong 1 đống thông tin.

Các thông báo riêng lẽ không chính xác

Các thông báo riêng lẻ không được tương quan chính xác bởi vậy hệ thống SIEM sẽ không notify.

Xây dựng Hệ thống giám sát an ninh mạng

Hệ thống GSANM có thể được xây dựng theo một trong ba giải pháp sau: Giải pháp quản lý thông tin an ninh (SIM); Giải pháp quản lý sự kiện an ninh (SEM) và Giải pháp quản lý và phân tích sự kiện an ninh (SIEM).

Giải pháp SIM tập trung vào việc thu thập, lưu trữ và biểu diễn nhật ký (log các dữ liệu về sự kiện); Nhật ký được thu thập từ rất nhiều nguồn khác nhau như: thiết bị mạng, hệ điều hành, các ứng dụng và các thiết bị an ninh. Do chưa có thành phần phân tích và xử lý sự kiện an ninh nên SIM chỉ có thể phát hiện và xử lý được các biến cố đơn giản.

Giải pháp SEM lại tập trung vào việc phân tích và xử lý các nhật ký đã được thu thập để đưa ra các cảnh báo cho người dùng. Hạn chế của SEM là không có khả năng lưu trữ nhật ký trong thời gian dài.

Để khắc phục những hạn chế của hai giải pháp trên, giải pháp SIEM ra đời, là sự kết hợp của cả hai giải pháp SIM và SEM. SIEM là một giải pháp toàn diện và hoàn chỉnh cho phép các cơ quan, tổ chức thực hiện việc giám sát các sự kiện ATTT cho một hệ thống.

Mô hình giải pháp của SIEM gồm 03 thành phần chính: thu thập nhật ký ATTT; phân tích và lưu trữ; quản trị tập trung. Ngoài ra, nó còn có các thành phần khác như: thành phần cảnh báo, hệ thống DashBoard theo dõi thông tin, các báo cáo phong phú đáp ứng các tiêu chuẩn quản lý, thành phần lưu trữ có khả năng lưu trữ dữ liệu lâu dài.

Thành phần thu thập nhật ký ATTT: Bao gồm các giao diện thu thập nhật ký ATTT trực tiếp từ các thiết bị, dịch vụ, ứng dụng. Thành phần này có các tính năng:

- Thu thập toàn bộ dữ liệu nhật ký từ các nguồn thiết bị, ứng dụng… gồm cả các thiết bị vật lý và thiết bị ảo.

- Kiểm soát băng thông và không gian lưu trữ thông qua khả năng chọn lọc dữ liệu nhật ký.

- Phân tách từng sự kiện và chuẩn hóa các sự kiện vào một lược đồ chung.

- Tích hợp các sự kiện để giảm thiểu số lượng các sự kiện gửi về thành phần phân tích và lưu trữ.

- Chuyển toàn bộ các sự kiện đã thu thập về thành phần phân tích và lưu trữ.

Thành phần phân tích và lưu trữ, thành phần này có các tính năng:

- Kết nối với các thành phần thu thập nhật ký để tập hợp nhật ký tập trung và tiến hành phân tích, so sánh tương quan.

- Môđun phân tích sẽ được hỗ trợ bởi các luật (được định nghĩa trước) cũng như khả năng tuỳ biến, nhằm đưa ra kết quả phân tích chính xác nhất.

- Các nhật ký ATTT được tiến hành phân tích, so sánh tương quan theo thời gian thực nhằm đưa ra cảnh báo tức thời cho người quản trị. Bên cạnh khả năng so sánh theo thời gian thực, thành phần này còn cho phép phân tích các dữ liệu trong quá khứ, nhằm cung cấp cho người quản trị một bức tranh toàn cảnh về ATTT theo thời gian.

- Hỗ trợ kết nối đến các hệ thống lưu trữ dữ liệu (như SAN, NAS) giúp nâng cao khả năng lưu trữ và xây dựng kế hoạch dự phòng, chống mất dữ liệu.

Thành phần quản trị tập trung:

- Cung cấp giao diện quản trị tập trung cho toàn bộ Hệ thống GSANM. Các giao diện được phân quyền theo vai trò của người quản trị.

- Hỗ trợ sẵn hàng nghìn mẫu báo cáo, các giao diện theo dõi, điều kiện lọc,… để người quản trị có thể sử dụng. Ngoài ra, các công cụ này còn cho phép tùy biến, thay đổi hay tạo mới các báo cáo một cách dễ dàng, cho phép người quản trị tạo lập các công cụ mới phù hợp với Hệ thống của mình.

- Hỗ trợ các công cụ cho việc xử lý các sự kiện ATTT xảy ra trong hệ thống.

Do tính vượt trội của giải pháp SIEM, nên hiện nay trên thị trường các sản phẩm về GSANM hầu hết phát triển theo mô hình SIEM. Các sản phẩm cũng rất đa dạng, có thể dưới dạng phần mềm hoặc thiết bị chuyên dụng, với một số sản phẩm tiêu biểu như IBM Qradar, HP ArcSight, Splunk, McAfee, Symantec SSIM, RSA enVision.… Bài tiếp theo sẽ so sánh, phân tích một số giải pháp tiêu biểu trên thị trường hiện nay.

Nguồn: https://giaiphapmangh3t.com

Danh mục: Security